中規模ネットワークの構築 - その他の論理設計

40,50人〜数千人が利用する中規模ネットワークを構築する時のその他の論理設計について説明します。

目次

本項では、以下の設計内容について説明しています。

NAT

プライベートアドレスを使っている場合、イントラネットやDMZからインターネットに通信を行う際はソースNATを利用する必要があります。

次からは、ソースNATとデスティネーションNATに分けて説明します。また、NATについて整理するためのNAT表についても説明します。

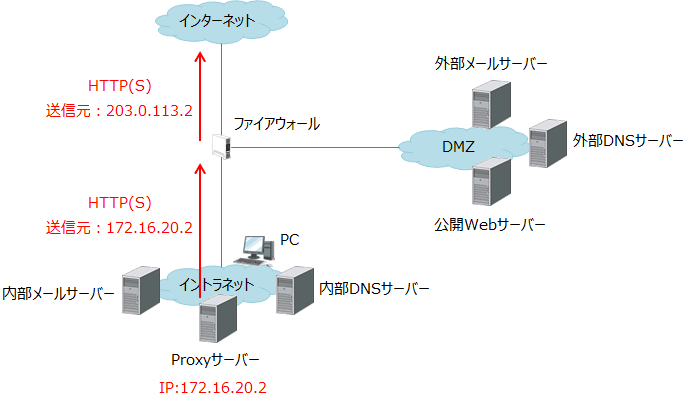

ソースNAT

以下のように、HTTP(S)でインターネットと通信する際は、ProxyサーバーにNAT用グローバルアドレス(以下では203.0.113.2)を割り当てソースNATを適用します。

なお、グローバルアドレスの割り当てを少なくするため、ファイアウォールのインターネット接続インターフェースのグローバルアドレスを使うことも可能です。この場合はNAPTを利用して、すべての通信がファイアウォールのグローバルアドレスに変換されるようにします。

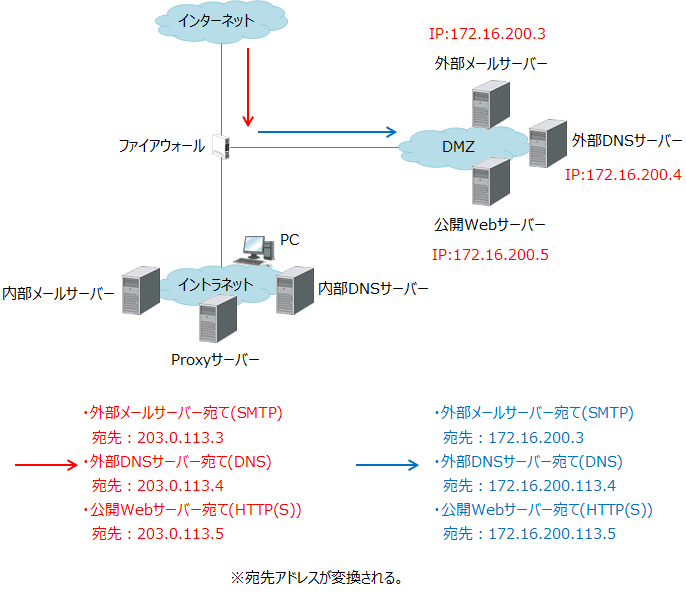

デスティネーションNAT

インターネットからDMZに通信を行う際は、デスティネーションNATを利用します。

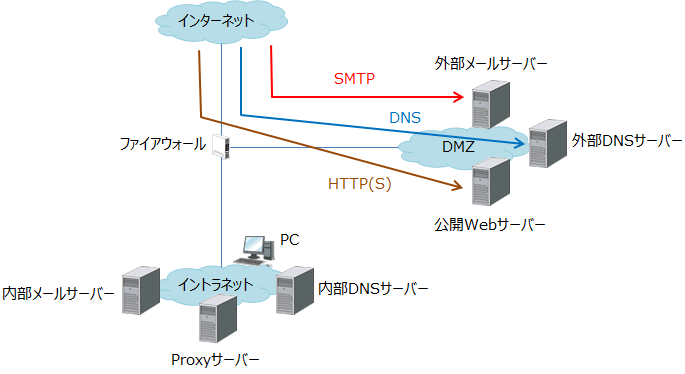

例えば、以下の通信では外部メールサーバー、公開Webサーバー、外部DNSサーバーそれぞれのNAT用グローバルアドレスを割り当てデスティネーションNATを適用します。

なお、できればDMZに配置するサーバーのアドレスはグローバルアドレスを使った方が好ましいです(サーバー自体にグローバルアドレスを設定する)。プライベートアドレスだとデスティネーションNATが必要なだけでなく、グローバルアドレスとプライベートアドレスを使い分けてフィルタリングの設定が必要な場合があり、ファイアウォールの設定も複雑になる可能性があります。また、DNSの登録でプライベートアドレスを利用するのか、グローバルアドレスを利用するのかなど混乱しやすく、設計や運用に影響が出る場合があります。

NAT表

NATについては、できれば表を作成してわかり易くします。

| 項 | プレイベートアドレス | グローバルアドレス | 分類 | 用途 |

|---|---|---|---|---|

| 1 | 172.16.20.2 | 203.0.113.2 | ソースNAT | Proxyサーバー |

| 2 | 172.16.200.3 | 203.0.113.3 | デスティネーションNAT | 外部メールサーバー |

| 3 | 172.16.200.4 | 203.0.113.4 | デスティネーションNAT | 外部DNSサーバー |

| 4 | 172.16.200.5 | 203.0.113.5 | デスティネーションNAT | 公開Webサーバー |

表で整理しておくと、運用開始後も確認がしやすくなります。

ファイアウォールで透過する必要がある通信の整理

ファイアウォールのフィルタリングは、基本はすべての通信を遮断して必要な通信のみ許可するようにします。

次からは、最低限使われると思うHTTP(S)、メール、DNSについてイントラネット、DMZ、インターネット間でどのように通信が行われるかを説明します。

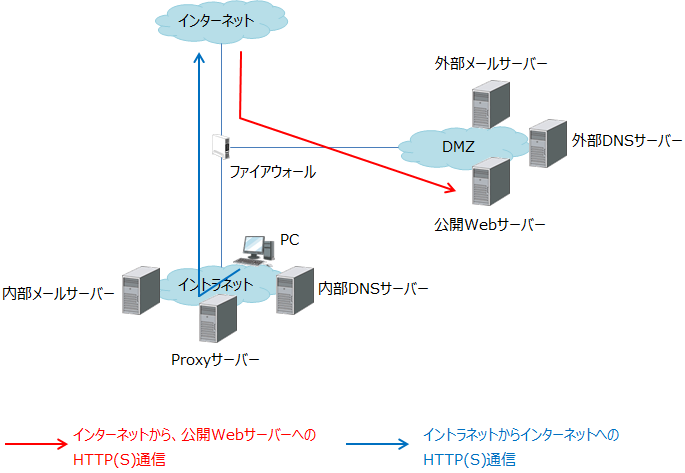

HTTP(S)

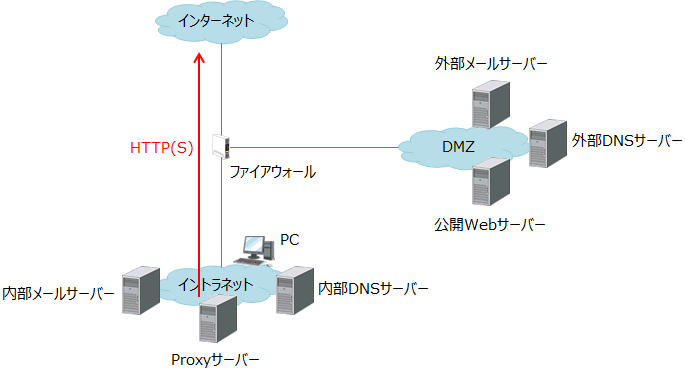

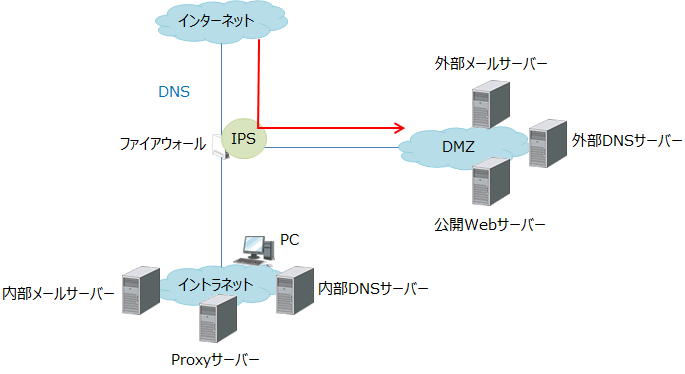

公開Webサーバーは、下図の赤線のようにインターネットからのHTTP、HTTPSなどの通信を受け付けます。また、イントラネット内のパソコンからは青線のようにProxyサーバー経由、もしくは直接インターネットのWebサーバーを参照します。

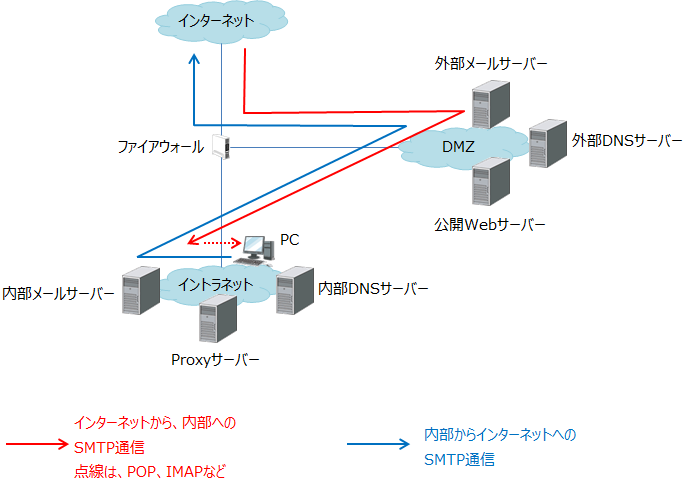

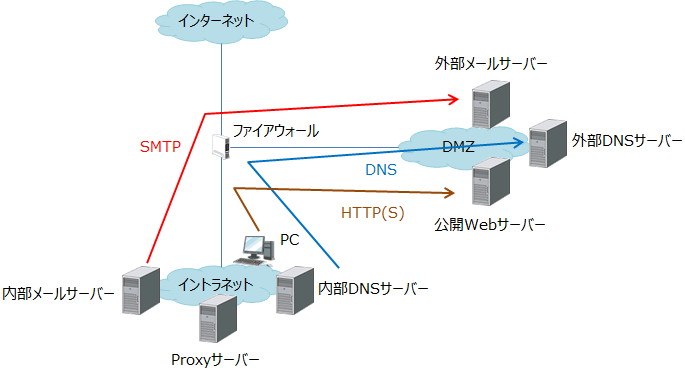

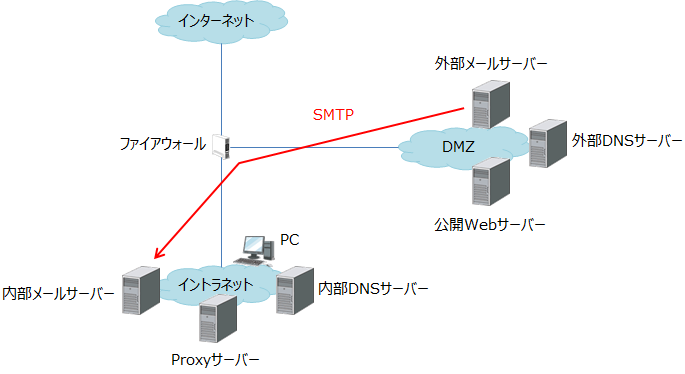

メール

インターネットからのメールは、下図の赤線のように外部メールサーバーを経由して内部メールサーバーに送られます。内部メールサーバーでスプール(保存)して、パソコンがPOPやIMAPなどで参照して受信できるようになっています。

イントラネットからインターネットへのメールは、青線のようにパソコンから内部メールサーバー、外部メールサーバーを経由して送信されます。最近ではSPAM対策やウィルス対策を同時に施しているメールサーバーが多くなってきています。

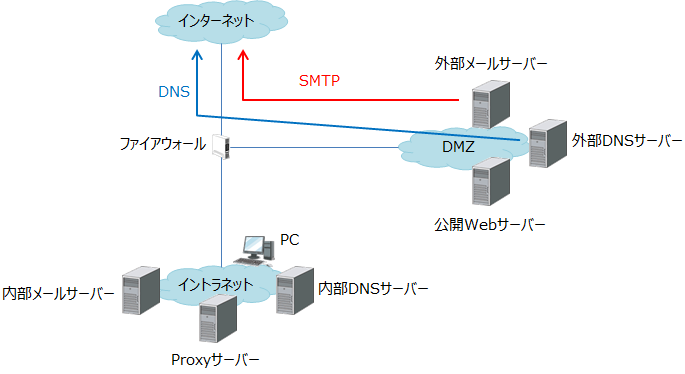

DNS

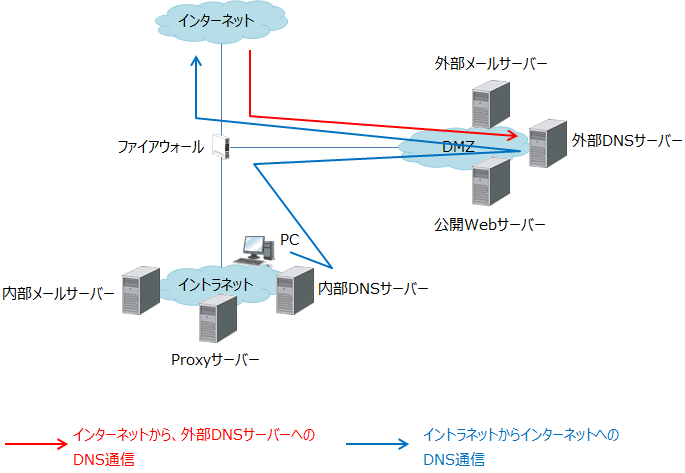

インターネットから公開Webサーバーや外部メールサーバーの名前解決ができるように、外部DNSサーバーは下図の赤線のようにインターネットからのDNS通信を受け付けます。

また、パソコンでインターネット上のサーバーのDNS名前解決を行うため、優先DNSサーバー、もしくは代替DNSサーバーとして設定した内部DNSサーバーを経由し、内部DNSサーバーは外部DNSサーバーにフォワードすることでインターネット上のサーバーのDNS名前解決を行います。

ファイアウォールのフィルタリング

先で説明した通信をファイアウォールで透過する必要がある場合、次から説明する通信許可が必要となります。

イントラネット→インターネット

Porxyサーバー経由、またはパソコンから直接インターネットのWebサーバーが参照できるようにします。

イントラネット→DMZ

メールが外部メールサーバー経由でインターネットに送信できる、およびDNSが外部DNSサーバー経由でインターネットの名前解決ができるようにします。また、内部から公開Webサーバーへも通信できるようにします。

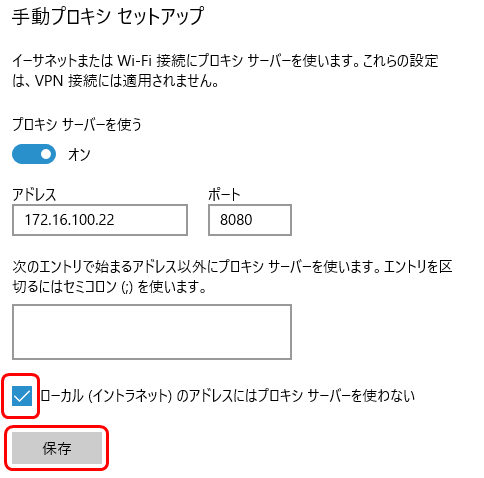

各パソコンからProxyを経由せずに公開WebサーバーにHTTP(S)を許可しているのは、以下の赤枠部分にチェックを入れると自身のドメインに対する通信はProxyを経由しなくなります。内部の通信までProxyは不要なためです。

上記は、Windowsで「スタート」→「設定」→「ネットワークとインターネット」→「プロキシ」の順に選択すると表示される画面です。これで、すべてのブラウザで内部の通信にはProxyを利用しなくなります。

この設定をする場合、各パソコンからProxyサーバーを経由せずに公開Webサーバーに通信できるよう許可する必要があります。

インターネット→DMZ

インターネットからメールを受信でき、公開Webサーバーへ通信を許可し、DNSが参照できるようにします。

DMZ→イントラネット

インターネットから送信されてきたメールを内部のメールサーバーにスプールできるよう、外部メールサーバーから内部メールサーバーへの通信を許可します。

DMZ→インターネット

内部メールサーバーから送信されたメールが外部メールサーバーを経由してインターネットに送信でき、内部DNSサーバーからの問い合わせに対しての外部DNSサーバーのインターネット向けの再帰問い合わせができるようにします。

その他の通信

これまで説明した通信以外にNTPや管理用の通信、またOSやソフトウェアのアップデートなどの通信を必要に応じて許可しますが、インターネットからイントラネット内の通信は許可しないようにします。

これまで説明した通信の許可は一般的と思いますが、サーバー側の設計によっては異なった方法でメールの送受信をしたりしています。また、これ以外にも多い場合は数百の通信を許可する必要があるなど、かなり複雑な場合もあります。ファイアウォールの設計はネットワーク側だけではできないため、サーバー側の担当者とどのような通信を許可するのか調整する必要があります。

フィルタリング表

ルールの数が多い場合、以下のような表を作って打ち合わせを行うと認識を合わせやすくなります。

| 項 | 送信元 | 送信先 | サービス | 許可/遮断 |

|---|---|---|---|---|

| 1 | 172.16.20.2 | any(すべて) | HTTP(S) | 許可 |

| 2 | 172.16.20.3 | 172.16.200.3 | SMTP | 許可 |

| 3 | 172.16.20.4 | 172.16.200.4 | DNS | 許可 |

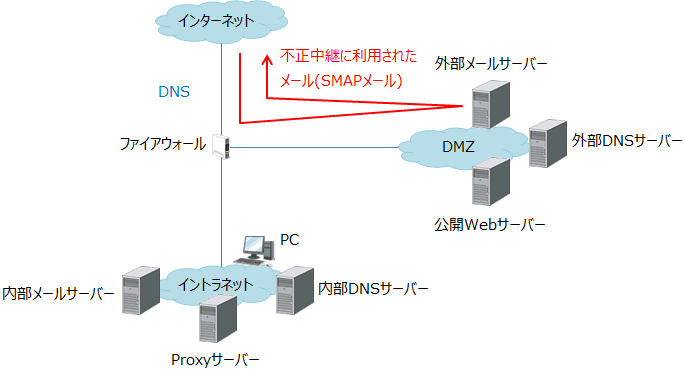

最低限留意するべき不正中継

外部メールサーバーと外部DNSサーバーはインターネットからの通信、インターネットへの通信ともに行えるサーバーです。このため、実装を間違うと以下のように不正中継に使われてしまいます。

上記では、悪意ある人が外部メールサーバーを中継してその他大勢の人にSPAMメールを送信できる状態です。このような、不正中継できるメールサーバーは多くの人に迷惑をかけますし、外部メールサーバー自体がSPAMメール送信サーバーと判断されて、メールが送信できなくなる可能性があります。

外部DNSサーバーの場合は、インターネットからの問い合わせに対してインターネットへ向けて名前解決するために再帰問い合わせするようにしておくと、大量の再帰問い合わせをインターネットに送信するなど、攻撃の踏み台とされる可能性があります。

このようなことにならないよう、以下の対策は最低限必要です。

- 外部メールサーバーは、インターネットから送信されたメールをインターネットにリレーしない

- 外部DNSサーバーは、インターネットからのDNS問い合わせに対してインターネットに再帰問い合わせしない

IPS

アノマリ型IPSをファイアウォールで使える場合は、DDOS攻撃やポートスキャンを行う攻撃を防ぐなど、誤検知の少ない最低限の防御を有効にします。

シグニチャ型IPSは、パターンファイルをダウンロードする必要があり、月額費用や年額費用を払う必要があるため高額になり易く、誤検知などの対応で運用コストもかかりますが、セキュリティ面を重視する場合は導入を検討する必要があります。パターンファイルの更新頻度によりますが、脆弱性を付かれる、ウィルスファイルの送信など、アノマリ型では検知できない攻撃にも有効性を発揮します。

IPSは、イントラネットやDMZからインターネットへの通信においても検査ができます。これにより、内部からインターネットへの悪意ある通信を検知できますが、誤検知がかなり多くなってしまいます。このため、インターネットからDMZへの通信だけIPSを動作させると、外部からの攻撃だけを検知できるようになります。

一般的に、機能としては「パケットフィルタリング」→「IPS」の順で動作します。このため、インターネットからイントラネットへの通信を一切許可していなければ、インターネットからイントラネットへの通信でIPSを有効にする必要はありません。

上の図にしても、パケットフィルタリングで許可されたDMZへの通信だけに、IPSが動作します。

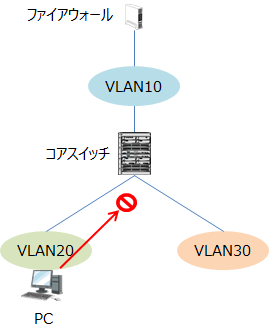

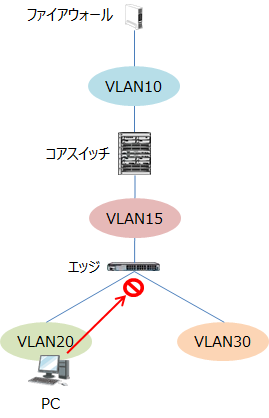

VLAN間のパケットフィルタリング

VLAN間のパケットフィルタリングは、VLANに最も近いルーターで実施するのが賢明です。

集中ルーティング型ではコアスイッチがルーティングを行うため、コアスイッチでパケットフィルタリングを行います。

分散ルーティング型では、エッジスイッチでパケットフィルタリングを行います。

ループ対策

エッジスイッチのパソコンが接続されるインターフェースでは、ループ対策を検討します。

独自のループ検知機能がある場合は、それを有効にします。また、ストーム制御機能がある場合は「ループ対策」で説明した通り、最初は余裕を見た数字としておいて、測定で通信量を把握した後、本格的に適用します。

DHCPスヌーピング

エッジスイッチでは、DHCPスヌーピングを検討します。

パソコンが接続されるインターフェースはUntrustedインターフェースにし、サーバーファームなどに接続されるインターフェースはTrustedインターフェースにします。これで、不正に持ち込んだパソコンや間違ってIPアドレスを設定されたパソコンの通信を防ぎ、安易にDHCPサーバー機能を持った機器が接続された場合でも、通信できないIPアドレスや重複したIPアドレスが割り当てられることを防げます。

無線LAN

次からは、無線LANの設計内容について説明します。

設定に関連する設計

設定に関連する設計内容としてWPA、WPA2、WPA3などの選択が必要ですが、最近のパソコンはほとんどWPA3が動作します。古いパソコンがある場合は、WPA2の検討も必要です。

また、EAP-PEAP、EAP-TLS、EAP-TTLSの選択も必要ですが、IDとパスワードで認証する場合はEAP-PEAP、パソコンの認証まで行う場合はEAP-TLSを選択します。

証明書は、パブリック認証局から発行を受けなくても、自身でプライベート認証局を作成して発行すれば安価に構築できます。その場合、RADIUSサーバーを通常はプライベート認証局とし、パソコンに自身の証明書だけでなく、作成したRADIUSサーバーの認証局としての証明書を登録する必要があります。

それらを踏まえての設計例は、以下のとおりです。

| 項目 | 設計値 |

|---|---|

| SSID | test |

| 規格 | すべて |

| 周波数帯 | 2.4GHz/5Ghz |

| 認証方式 | WPA3-EAP |

| 暗号化方式 | AES |

| 事前共有鍵 | password |

| VLAN | 50 |

認証方式がWPA3-EAPなので、ユーザー単位に認証します。もし、ゲストユーザーにも使わせたい場合、別途SSIDを作って認証方式をWPA3-PSKなどにします。それで、事前共有鍵だけで接続が可能になります。また、VLANも違うものを使う(上では50なので60を使うなど)ようにして、接続できるネットワークを限定します(重要なサーバーにアクセスさせないようフィルタリングなど)。

各項目については、企業向け無線LANをご参照ください。

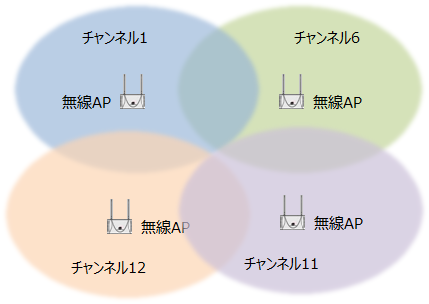

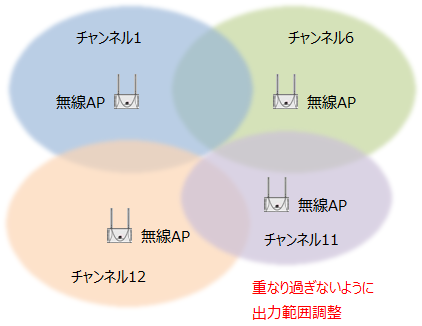

無線範囲

無線LANの設計では、隣接する無線親機間で無線範囲が大きくは重ならず、少しずつ重なるように配置する事が非常に重要です。

簡単に設計する場合は、事前に1台のアクセスポイントにパソコンを無線LANで接続し、パソコンを持って移動してどの位離れると強度が弱くなるか測定してアクセスポイントを10m間隔など、どの位離して設置するのか目安を決めます。その後、建物の図面上に決めた間隔で設置可能な場所にアクセスポイントを配置します。遮蔽物が多い場所は、アクセスポイントを余分に設置することも検討が必要です。

実際に配置した後、無線範囲を変更できるアクセスポイントであれば電波出力を調整します。

無線LANが届かない場所があれば、アクセスポイントを追加することも視野に入れて予備のアクセスポイントを用意することも検討が必要です。

なお、無線LANを設置した後、電波強度などを測定することをサイトサーベイと言います。サイトサーベイを行うことで電波が届いてない場所がないか、重なっている場所はどの部分かなどがわかります。アクセスポイントが少ない場合はパソコンを持ち歩いて電波が届かない場所がないか確認するだけで済みますが、規模が大きくなるとサイトサーベイもツールがないと難しくなります。この場合、パナソニックEWネットワークス株式会社のようなサイトサーベイ調査のサービスを利用することも検討が必要です。

通常は、簡単な設計をして設置後に電波出力を調整したり予備のアクセスポイントを増設したりすることで済むと思いますが、無線LANが重要な場合はサイトサーベイをして無線が届かなかったり不安定になる、またはローミングができないことがないようにすることも必要になります。

マルチキャストルーティング

多数の人に同じ動画を配信する場合などは、マルチキャストルーティングの設計を行います。

マルチキャストルーティングには大きく分けてPIM-DMとPIM-SMがありますが、PIM-DMを選択する場合、通信量は多くなりますが、設定としては有効にするだけです。

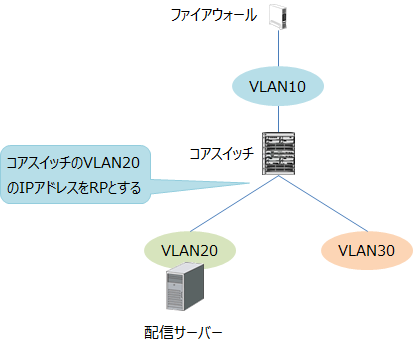

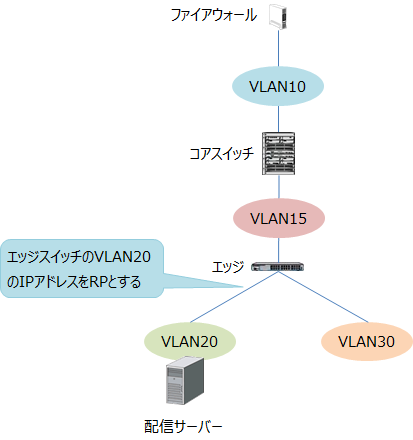

PIM-SMを選択する場合、少なくともRPを決定する必要がありますが、通信量を削減可能です。RPは、マルチキャスト通信で説明したとおり、配信するサーバーに一番近いルーティングポイントとなるIPアドレスにします。

このため、集中ルーティング型ではコアスイッチのIPアドレスをRPとします。

分散ルーティング型では、エッジスイッチのIPアドレスをRPとします。

RPを決めた後は、各ルーターにRPのIPアドレスを設定するのか、BSRから配信するのかを決めます。

構内はギガビットイーサネットで構築されていても、事業所間は100Mbpsなど、事業所間の回線は事業所内より遅い場合があります。このため、規模が小さなネットワークで事業所を跨ぐ配信や動画の配信が少ない場合などは簡単なPIM-DMでもいいと思いますが、事業所を跨いで配信する場合や動画の配信が多い場合、または将来的にそのような可能性がある場合はPIM-SMをお奨めします。主流は、PIM-SMです。

中規模ネットワークの構築関連ページ

- 1ページ目「物理設計」

- 2ページ目「集中ルーティング型の論理設計」

- 3ページ目「分散ルーティング型の論理設計」

- 4ページ目「その他の論理設計」

- 5ページ目「運用管理設計」