IPS

インターネットからの攻撃を検知し、遮断できる技術があります。

本項では、IPS(Intrusion Prevention System)について説明します。

IPSとは

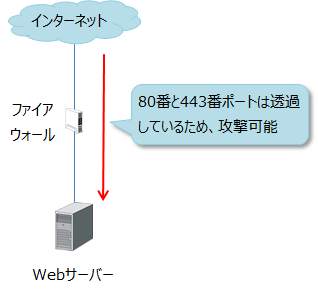

Webサーバーを公開する場合、インターネットから80番または443番ポートに対して通信可能にする必要があります。

ファイアウォールでセキュリティを確保した場合でも80番や443番ポートに対する通信は許可されるため、80番や443番ポート宛ての不正なアクセスや攻撃があった場合は防ぐことができません。そして最悪の場合は、サーバーダウンや改ざんなどの被害に合ってしまいます。

この対応としてIPSを利用すると、不正なアクセスや攻撃を検知して破棄したり、一定時間通信できないようにブロックして防御することが可能です。つまり、サーバーダウンや改ざんなどを防げる可能性が高まります。

DoS/DDoS攻撃

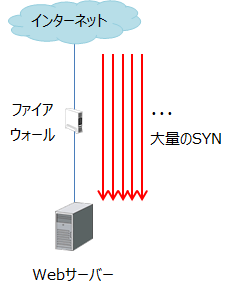

TCPとUDPで示したとおり、TCP通信は最初に3ウェイハンドシェイクを行うためSYNを送信します。このSYNパケットは通信の開始を示すため、許可された通信であればフレームやパケットの構造が壊れていない限りファイアウォールでは必ず透過します。

SYNを受信したサーバーはパケットを処理する必要があるため、CPUやメモリを使います。

限度内の通信であればサーバーは処理可能ですが、限度を超えるとダウンしたり異常な動作をする場合があります。

DoS(Denial-of-Service)攻撃は、例えばこのSYNパケットを大量に送信してサーバーをダウンさせたりすることを言います。

1台のパソコン、またはサーバーからの攻撃であれば一度に通信できる量も限られて来ますが、ウィルス感染したパソコンなどを利用して多数から一度に攻撃することもあります。これを、DDoS攻撃と言います。

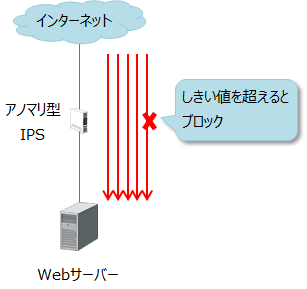

アノマリ型IPS

アノマリ型IPSでは一度に大量のSYNが発生すると攻撃を検知し、防御することが可能です。

この他にも、攻撃の準備として空いているポートを順番に検索するポートスキャンといった通信も防御可能です。短期間に多数のポート宛ての通信を行った場合に防御できます。

また、大量のpingを攻撃と見なしたり、巨大なサイズのファイルを添付しているメールを攻撃と見なしたり、さまざまな定義をすることで対応する攻撃を防げます。

脆弱性を付いた攻撃

脆弱性を付いた攻撃の例として、Webサーバーの文字を入力する欄に、ある文字列を入力するとWebサーバーがダウンしたりデータを書き換えられたりすることがあります。

通信自体は正常であるためファイアウォールで攻撃を防ぐことはできず、さまざまな脆弱性があるためアノマリ型IPSでも攻撃を防ぐことが難しくなります。

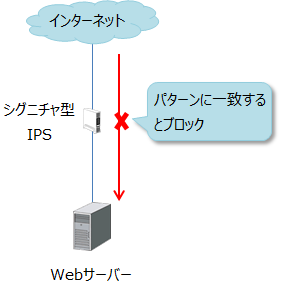

シグニチャ型IPS

シグニチャ型IPSは内部にパターンファイルを持っていて、パターンにマッチした通信を攻撃と見なし、防御することが可能です。

パターンファイルには、例えば通信中にある文字列の羅列があった場合は検知するなどが記載されています。

パターンマッチのため、パソコンでウィルス対策ソフトが検知する仕組みと同様にメーカーのサイトからパターンファイルをダウンロードして、そのファイルに基づいて検知します。

シグニチャ型IPSでは脆弱性を付いた攻撃だけでなく、ウィルスやワームなどもパターンファイルに記述可能であり、様々な防御が可能な反面、パターンファイルの更新が遅い場合は新たな脅威を防げません。

誤検知

アノマリ型IPS、シグニチャ型IPSともに誤検知の可能性があります。

アノマリ型IPSでは、例えばアクセスが多いWebサーバーに対してSYNが1秒間に10回以上は防御すると定義した場合、通常の通信も防御されてしまいます。

逆に、あまり大きな値を設定すると攻撃を検知できません。このため、アノマリ型IPSを設定する場合は、最大時どの位の通信があるかなど、設定する内容に応じて現状を把握する必要があります。

また、シグニチャ型IPSでは極端に例えればxxxという文字列のパターンがあって有効にしていると、正常な通信でもxxxと入力しただけで防御されてしまいます。

すべてのパターンを有効にした場合、かなりの誤検知が予想されます。このため、誤検知のない最低限のパターンだけ有効にし、他は必要に応じて有効にします。メーカーで推奨設定がある場合は、重要度が高く誤検知がほとんどないパターンを有効にしていると思われるため、最初はこれを用いると正常な通信が防御されずに済みます。

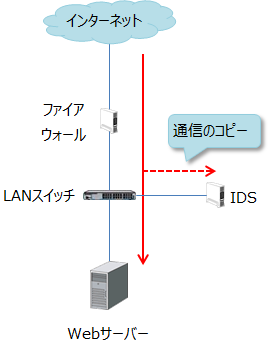

IDS

IDS(Intrusion Detection System)はIPSの機能の内、検知だけを行ってメールを送信したりログに書き出したりできます。

防御しないため、通信経路上に接続する必要はありません。

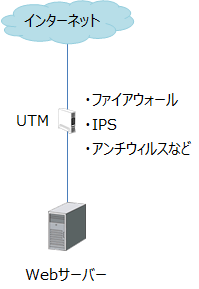

UTM

最近では、ファイアウォールとIPSが一体化した製品も多くあります。このような製品を、UTM(Unified Threat Management)と言います。

UTMは統合的にセキュリティを高めることが可能で、ウィルス対策などその他の機能も統合されている場合があります。

多数のセキュリティ対策機器を導入すると、構築や運用が煩雑になります。UTMを導入すれば、1台の機器だけで多くのセキュリティ対策が行えるため、構築や運用の手間も軽減できます。